Memahami keamanan sistem operasi jaringan

Keamanan sistem operasi merupakan bagian masalah pada suatu keamaan sistem komputer dengan akses secara total yang telah menjadi bagian yang dapat meningkatkan kepentingannya sendiri. Pengamanan sistem operasi hanya akan berarti kecil jika, pada setiap orang dapat berjalan dan melenggangkan beberapa ruang pada sistem komputer. Dan pengamanan secara fisik juga dengan membatasi pengaksesan fisik secara langsung dengan fasilitas yang ada pada sistem komputer.

Untuk terjaminnya sumber daya yang tidak digunakan atau dimodifikasinya oleh orang lain yang mempunyai otoritas tersebut. Pengamanan termasuk dalam masalah teknis, manajerial, legalitas, dan politis. Keamanan sistem tersebut dibagi menjadi 3, antara lain :

1.External security

Keamanan ini berkaitan dengan pengamanan fasilitas komputer yang telah tersedia sebelumnya dari penyusup maupun bencana, seperti kebakaran dan kebanjiran.

2. User interface security

Keamanan interface pada user berkaitan dengan identifikasi user sebelum pemakaikan diizikan untuk mengakses program dan data yang telah disimpan.

3. Internal security

Keamanan internal berkaitan dengan pengamanan yang cukup beragam terkendali pada bagunan hardware dan sistem operasi dan sudah menjamin operasi tersebut dapat diandalkan dan tidak terkorupsikan untuk menjaga integritas program dan data.

Dalam istilah security dan protection ini sering digunakan secara bergantian. Untuk menghindari kesalahpahaman tersebut, beberapa istilah keamanan telah mengacu ke seluruh masalah dan istilah yang cukup mengacu pada mekanisme proteksi ke mekanisme sistem yang digunakan untuk memproteksi atau melindungi informasi pada sistem operasi.

Pada keamanan, terdapat 2 masalah penting, yaitu:

- kehilangan data dapat disebabkan oleh:

- Kesalahan perangkat keras: tidak berfungsinya pemroses, disk/tape tidak terbaca, kesalahan program.

- Kesalahan manusia: kesalahan memasukkan data, eksekusi program yang salah.

- penyusup, terdiri dari:

- penyusup pasif, yaitu yang membaca data yang tidak diotorisasi.

- Penyusup aktif, yaitu mengubah data yang tidak otorisasi.

Ancaman-ancaman canggih terhadap sistem computer adalah program yang mengeksploitasi kelemahan sistem computer. Ancaman-ancaman tersebut dapat dibagi menjadi 2 kategori, yaitu:

- program-program yang memerlukan program inang (host program)

- program-program yang tidak memerlukan program inang. Program sendiri yang dapat dijadwalkan dan dijalnkan oleh sistem operasi.

Program-program yang memerlukan inang, antara lain.

- Logic Bomb, yaitu logic yang ditempelkan pada program computer agar memerikasa suatu kumpulan kondisi di sistem. Ketika kondisi-kondisi terpenuhi, logic mengeksekusi suatu fungsi yang menghasilkan aksi-aksi tak terotorisasi.

- Trapdoor, yaitu titik masuk tak terdokumentasi rahasia di suatuh program untuk memberikan akses tanpa metode-metode otenfikasi normal.

- Trojan Horse, yaitu rutin tak terdokumentasi rahasia ditempelkan salam satu program berguna ini biasanya berupa replica atau duplikat virus. Trojan dimasukkan sebagai virus karena sifat program yang tidak diinginkan dan bekerja dengan sendirinya pada sebuah computer. Sifat Trojan adalah mengkontrol computer secara otomatis.

- Virus, yaitu kode yang ditempelkan dalam satu program yang menyebabkan pengkopian dirinya disisipkan ke satu program lain atau lebih. Program menginfeksi program-program lain dengan memodifikasi program-program tersebut. Modifikasi itu termasuk memasukkan kopian program virus yang kemudian dapat menginfeksi program-program lain.

Sedangkan yang termasuk program-program yang tidak memerlukan inang atau independent adalah:

- Bacteria, yaitu program yang mengkonsumsi sumber daya sistem dengan mereplikasi dirinya sendiri. Bacteria tidak secara eksplisit merusak file, bacteria bereproduksi secara eksponensial, mengakibatkan penolakan pengaksesan pemakai ke sumber daya.

- Worm, yaitu program yang dapat mereplikasi dirinya dan mengirim kopian-kopian dari computer ke computer lewat hubungan jaringan. Network worm menggunakan jaringan untuk menyebarkan dari sistem ke sistem lain. Sekali aktif di suatu sistem, network worm dapat berlaku seperti virus, bacteria atau Trojan horse atau melakukan sejumlah aksi menjengkelkan.

- Hacking Berupa perusakan pada infrastruktur jaringan yang sudah ada, misalnya perusakan pada sistem dari suatu server

- Phising Berupa pemalsuan terhadap data resmi dilakukan untuk hal yang berkaitan dengan pemanfaataanya.

- Deface Perubahan terhadap tampilan suatu website secara illegal.

- Carding Pencurian data terhadap identitas perbankan seseorang, misalnya pencurian kartu kredit.

- Sniffing Suatu pemantauan elektronik terhadap jaringan digital untuk mengetahui password atau data lainnya. Ada beragam teknik sniffing atau juga dikenal sebagai eavesdropping, yakni: shoulder surfing (pengamatan langsung terhadap display monitor seseorang untuk memperoleh akses), dumpster diving (mengakses untuk memperoleh password dan data lainnya), digital sniffing (pengamatan elektronik terhadap jaringan untuk mengungkap password atau data lainnya).

- Spam Penyalahgunaan sistem pesan elektronik (termasuk media penyiaran dan sistem pengiriman digital) untuk mengirim berita iklan dan keperluan lainnya secara massal. Spam menampilkan berita secara bertubi-tubi tanpa diminta dan sering kali tidak dikehendaki oleh penerimanya. Pada akhirnya, spam dapat menimbulkan ketidaknyamanan bagi para pengguna situs web. Orang yang menciptakan spam elektronik disebut spammers.

- Spoofing Teknik yang digunakan untuk memperoleh akses yang tidak sah ke suatu komputer atau informasi dimana penyerang berhubungan dengan pengguna dengan berpura-pura memalsukan bahwa mereka adalah host yang dapat dipercaya.

- SQL Injection Jenis aksi hacking pada keamanan komputer di mana seorang penyerang bisa mendapatkan akses ke basis data di dalam sistem. SQL injection yaitu serangan yang mirip dengan serangan XSS dalam bahwa penyerang memanfaatkan aplikasi vektor dan juga dengan Common dalam serangan XSS.

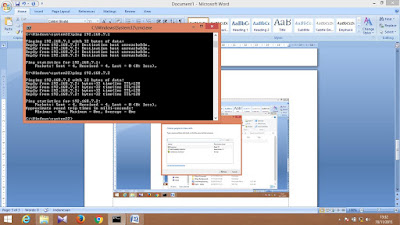

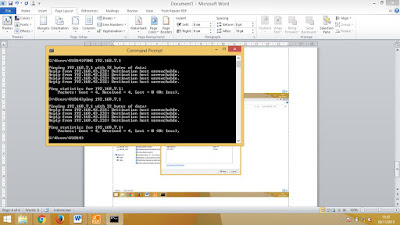

- DoS (Denial Of Service) Jenis serangan terhadap sebuah komputer atau server di dalam jaringan internetdengan cara menghabiskan sumber (resource) yang dimiliki oleh komputer tersebut sampai komputer tersebut tidak dapat menjalankan fungsinya dengan benar sehingga secara tidak langsung mencegah pengguna lain untuk memperoleh akses layanan dari komputer yang diserang tersebut.

- Social Engineering Pemerolehan informasi atau maklumat rahasia/sensitif dengan cara menipu pemilik informasi tersebut. Social engineering umumnya dilakukan melalui telepon atau Internet. Social engineering merupakan salah satu metode yang digunakan oleh hacker untuk memperoleh informasi tentang targetnya.

VIRUS

Masalah yang ditimbulkan adalah virus sering merusak sistem computer seperti menghapus file, partisi disk atau mengacaukan program. Scenario perusakan oleh virus

- blackmail

- denial of service selama virus masih berjalan

- kerusakan permanent pada hardware

- competitor computer

- sabotase.

Virus mengalami siklus hidup 4 fase, yaitu:

- fase tidur (dormant phase)

- fase propagasi (propagation phase)

- fase pemicu (triggering phase)

- fase eksekusi (execution phase).

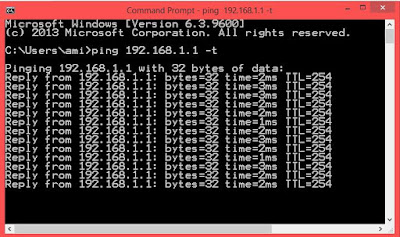

Sekali virus telah memasuki sistem dengan menginfeksi satu program, virus berada dalam posisi menginfeksi beberapa atau semua file exe lain di sistem itu saat program yang terinfeksi dieksekusi. Kebanyakan virus mengawali infeksi melalui pengkopian disk yang telah terinfeksi virus.

Klasifikasi tipe virus adalah sebagai berikut.

- Parasitic Virus, merupakan virus tradisional dan bentuk virus yang paling sering. Tipe ini mencatolkan dirinya ke file exe.

- Memory-resident virus, virus memuatkan diri ke memori utama sebagai bagian program yang menetap. Virus menginfeksi setiap program yang dieksekusi.

- Boot Sector Virus, virus menginfeksi master boot record atau boot record dan menyebarkan saat sistem di boot dari disk yang berisi virus.

- Stealth Virus, virus yang bentuknya telah dirancang agar dapat menyembunyikan diri dari deteksi perangkat lunak antivirus.

- Polymorphic Virus, virus bermutasi setiap kali melakukan infeksi. Deteksi dengan penandaan virus tersebut tidak dimungkinkan.

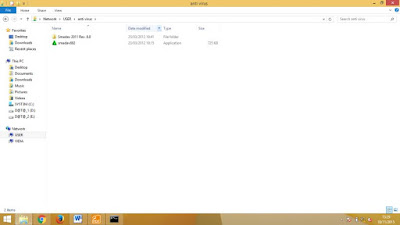

Solusi ideal terhadap ancaman virus adalah pencegahan, pencegahan dapat mereduksi sejumlah serangan virus. Setelah pencegahan, maka pendekatan berikutnya yang dapat dilakukan adalah:

- Deteksi

- Identifikasi

- Penghilangan